L'idée peut apparaître incongrue et digne d'un film de James Bond, mais en plaçant un téléphone mobile à côté d'un PC, des chercheurs peuvent « écouter » les faibles sons d'un processeur quand il décode un contenu chiffré en récupérant les clés elle-même. Cette découverte est à mettre à l'actif de trois personnes, Admir Shamir connu pour être le co-développeur de l'algorithme RSA, Daniel Genkin et Eran Tromer de l'Université de Tel Aviv. Ils ont rendu compte de leurs travaux dans une publication.

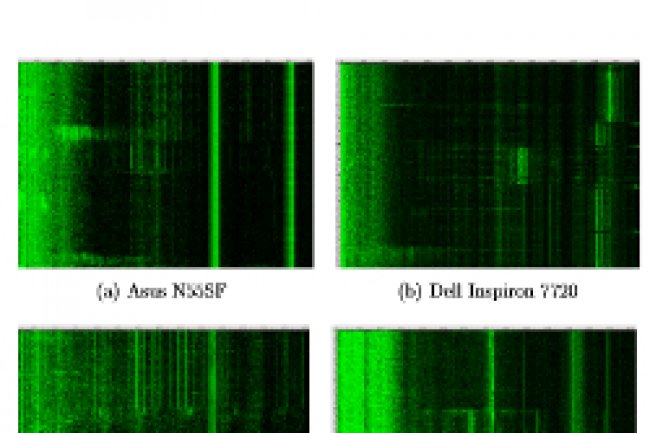

« L'attaque peut extraire des clés RSA complètes de 4096 bits depuis différents modèles de PC portables en moins d'une heure et en utilisant le son généré par les ordinateurs pendant le décryptage de certains textes chiffrés », expliquent les auteurs. Ils ajoutent, « nous démontrons de manière expérimentale que ces attaques peuvent être réalisées en utilisant soit un téléphone mobile placé à côté de l'ordinateur (30 cm) ou un micro plus sensible placé à 4 mètres ».

Une autre attaque utilisant le potentiel électrique du PC

Plus fort encore, le simple fait de mesurer l'activité électrique du châssis du PC pourrait permettre à un pirate d'extraire les clés. Des informations sur le potentiel électrique peuvent être aussi récupérées sur le port VGA ou Ethernet pour que le pirate puisse extraire les clés, mais cela nécessite un branchement physique. Les auteurs développent plusieurs scénarios d'attaque dans leur papier notamment dans une salle de conférence. Ils indiquent aussi avoir fourni leurs découvertes aux développeurs GnuPG, plateforme Open Source pour le chiffrement OpenPGP afin qu'ils puissent réviser leur code. Ils militent pour la mise en place de logiciels masquant les bruits audibles.

Déchiffrer un message crypté en écoutant le son du processeur

0

Réaction

Le co-inventeur de l'algorithme RSA a conçu un moyen pour décrypter les sons qu'émet un processeur quand il travaille sur un contenu chiffré.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Suivre toute l'actualité

Newsletter

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

Commentaire